XSS Exploit trouvé sur le site Apple iTunes ... à nouveau

Mise à jour: Apple a corrigé l'exploit, le lien ci-dessous est conservé pour la postérité mais ne fonctionne plus pour afficher quelque chose d'anormal.

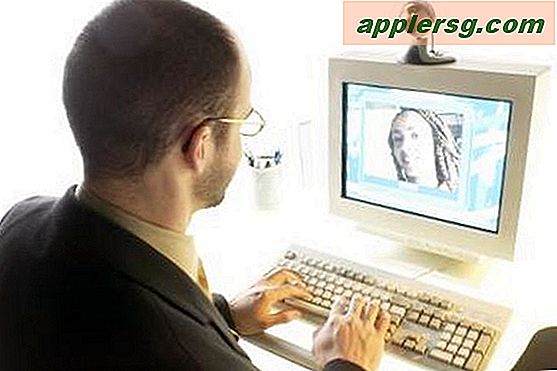

Il y a quelques semaines, il y avait un XSS Exploit actif sur Apple.com avec leur site iTunes. Eh bien, un pronostiqueur nous a envoyé exactement le même exploit de script intersite que l'on retrouve sur le site iTunes d'Apple (Royaume-Uni dans ce cas). En conséquence, il y a quelques variations plutôt amusantes de la page Apple iTunes apparaissant, et encore quelques très effrayantes, comme la capture d'écran ci-dessus montre une page de connexion qui accepte le nom d'utilisateur et mot de passe, stocke ces données de connexion sur un serveur étranger vous revenez à Apple.com. La variante la plus ennuyeuse envoyée à nous a essayé de bourrer environ 100 cookies sur ma machine, initier une boucle infinie de pop-ups javascript avec des fichiers Flash incorporés dans chacun d'entre eux, et iframe 20 autres iframes, tout en jouant de la musique vraiment horrible.

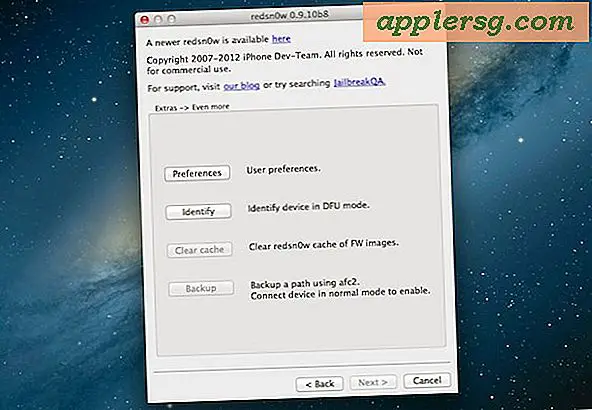

Voici une variante relativement inoffensive de l'URL compatible XSS: iframes Google.com:

http://www.apple.com/uk/itunes/affiliates/download/?artistName=Apple%20%3Cbr/%3E%20%3Ciframe%20src=http%3A//www.google.com/%20width= 600% 20height = 200% 3E% 3C / iframe% 3E & thumbnailUrl = http% 3A // images.apple.com / home / images / promo_mac_ads_20091022.jpg & itmsUrl = http% 3A% 2F% 2Fitunes.apple.com% 2FWebObjects% 2FMZStore.woa % 2Fwa% 2FviewAlbum% 3Fid% 3D330407877% 26s% 3D143444% 26ign-mscache% 3D1 & albumName = a% 20 ouvert à l'échelle% 20HTML% 20injection% 20hole

Cela ne prend pas beaucoup d'effort pour faire votre propre version. Quoi qu'il en soit, espérons que Apple corrige ce problème rapidement.

Ci-joint quelques captures d'écran supplémentaires de liens envoyés par tipster "WhaleNinja" (grand nom au fait)