Types de pirates informatiques

Chaque recoin du cyberespace a été influencé par les efforts des pirates. Les pirates exploitent les faiblesses des systèmes de sécurité et des programmes informatiques pour obtenir un accès non autorisé. Ce qu'ils font avec cet accès dépend en fin de compte du type de pirate informatique qu'ils sont. Les pirates sont généralement classés en deux groupes principaux : les chapeaux blancs et les chapeaux noirs. De ces racines, une gamme diversifiée d'autres types de pirates a émergé.

Chapeaux blancs : spécialistes de la sécurité informatique

Bien qu'ils soient des hackers, les chapeaux blancs sont les bons. McAfee décrit les chapeaux blancs comme des spécialistes informatiques qualifiés qui sont embauchés par les organisations pour tester leurs cyberdéfenses contre les attaques et les informer de toute faiblesse. Les chapeaux blancs contribuent à améliorer la sécurité globale de l'ordinateur et d'Internet et à empêcher les intrusions dans les réseaux protégés ou privilégiés. En tant qu'experts de la seule forme de piratage considérée comme une forme d'entreprise légitime, les chapeaux blancs sont employés par les gouvernements, les entreprises privées et les organisations à but non lucratif pour protéger leurs informations.

Chapeaux noirs : cybercriminels malveillants

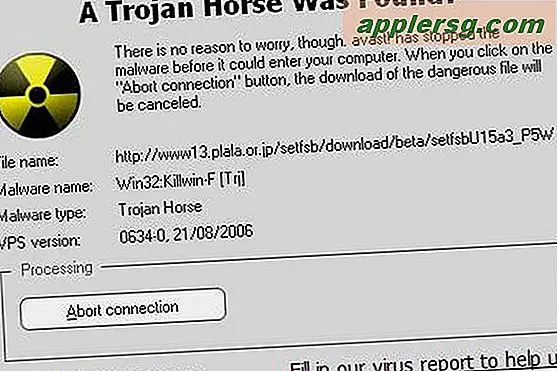

À l'opposé des chapeaux blancs, les pirates au chapeau noir sont motivés par le potentiel de gain personnel ou d'amusement. Selon les experts en sécurité de SecPoint, les chapeaux noirs - également appelés crackers - exploitent les faiblesses pour voler des informations à des fins de fraude ou de revente. Les chapeaux noirs sont également responsables de la création de virus, généralement pour atteindre les mêmes objectifs que le vol d'informations ou pour créer le chaos pour leur propre amusement. Les chapeaux noirs opèrent généralement de manière indépendante, presque toujours en dehors de la loi.

Chapeaux gris : quelque part entre les deux

SecPoint décrit également les hackers au chapeau gris, qui ne sont ni entièrement positifs comme les chapeaux blancs ni entièrement négatifs comme les chapeaux noirs. Les chapeaux gris sont principalement motivés par le désir de tester leurs propres compétences, de craquer les systèmes de sécurité et de laisser une poignée comme carte de visite sans prendre aucune information ni laisser de virus. Plusieurs fois, ils peuvent même informer le propriétaire du système après coup et les aider à construire une défense plus solide moyennant des frais, comme un pirate informatique. Cependant, les chapeaux gris ne sont pas invités et agissent de leur propre gré, un peu comme les chapeaux noirs.

Hacktivistes : Hacker pour une cause

Selon le site Web de McAfee, les hacktivistes s'introduisent dans les réseaux informatiques au nom d'une cause, généralement religieuse, politique ou environnementale. Ce que font les hacktivistes après avoir pénétré dans un ordinateur dépend principalement de leurs objectifs. Parfois, ils vandalisent le site Web d'une entreprise ou font autre chose pour embarrasser ou discréditer leur cible, tandis que d'autres fois, ils volent activement et publient des informations confidentielles. Les exemples du premier incluent les efforts de pirates anonymes pour embarrasser l'Église de Scientologie et d'autres entités, tandis que l'exemple du dernier comprend WikiLeaks trouvant et publiant des messages diplomatiques américains dans un scandale maintenant connu sous le nom de Cablegate. Alors que les hacktivistes peuvent croire qu'ils agissent pour le bien des autres, leurs méthodes les classent toujours comme un sous-ordre de chapeaux noirs.

Autres hackers : la galerie Rogues

Les sites Web de McAfee et d'InfoWorld décrivent tous deux d'autres types de pirates, dont la plupart appartiennent à la catégorie des chapeaux noirs de piratage. Les pirates informatiques sont embauchés par des entreprises pour voler des informations à leurs concurrents ou à toute autre personne susceptible de menacer leur entreprise, tandis que les pirates informatiques parrainés par l'État agissent au nom des gouvernements pour voler des informations. Les pirates informatiques parrainés par l'État peuvent également être impliqués dans la cyberguerre, où ils exploitent les systèmes informatiques des États ennemis pour créer de la faiblesse ou de la confusion. Les cyber-terroristes sont généralement motivés par la religion ou la politique et attaquent les infrastructures critiques pour créer la terreur et la confusion.