Définition du piratage informatique

Un détournement d'ordinateur se produit lorsqu'un attaquant prend le contrôle d'un système informatique et l'exploite. Il existe un certain nombre de façons dont les détournements d'ordinateurs peuvent se produire ; la plupart impliquent une connexion réseau ou un accès physique au système et une vulnérabilité dans une partie du système.

Une fois que le pirate informatique prend le contrôle d'un système, il a la capacité de l'utiliser comme il le souhaite. De nombreux attaquants utilisent des ordinateurs piratés pour voler des données privées, surveiller l'activité des utilisateurs et/ou lancer d'autres attaques de piratage contre d'autres systèmes, selon l'équipe des services informatiques de l'Université de Californie à Santa Cruz.

Les types

Certains pirates de l'air (également appelés pirates ou pirates informatiques) ciblent des individus ou des entreprises spécifiques, en utilisant des techniques telles que l'ingénierie sociale ou le spear phishing. Ces méthodes impliquent des tentatives spécifiquement ciblées pour amener un certain utilisateur ou groupe d'utilisateurs à installer un logiciel ou à visiter un site qui exploite le système.

D'autres tentatives de détournement sont répandues et ne ciblent aucune personne ou organisation en particulier. Les outils courants pour ce type de détournement sont les courriers indésirables, le phishing et les virus intégrés dans les courriers électroniques ou les sites Web.

Importance

Un détournement d'ordinateur peut être très coûteux. Le chercheur de Purdue Scott Ksander estime que les attaques informatiques représentent 11,4 % de tous les crimes d'usurpation d'identité en 2004. La criminalité informatique est le moyen de vol d'identité qui connaît la croissance la plus rapide, écrit Ksander.

L'impact sur une organisation peut être encore pire. Le vol de secrets commerciaux, d'informations personnelles et de numéros de carte de crédit peut coûter des millions de dollars en pertes de revenus. Si un ordinateur compromis est utilisé pour attaquer un autre système, les forces de l'ordre pourraient croire à tort que le propriétaire du système est responsable de l'attaque.

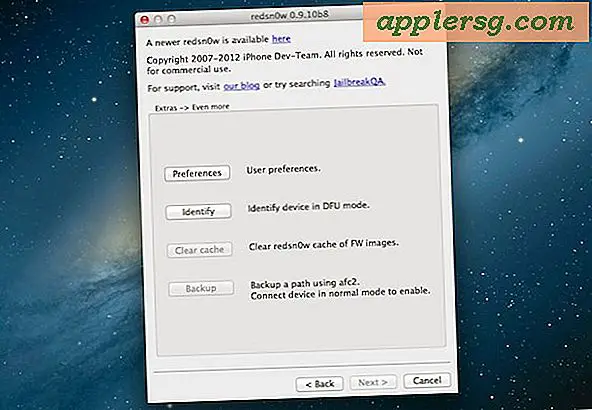

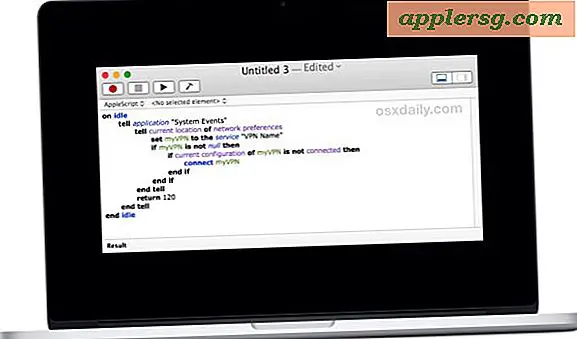

Identification et prévention

Détecter un piratage informatique est difficile, mais il existe de nombreux outils (à la fois gratuits et commerciaux) utilisés pour détecter et répondre à une menace. Les pare-feu personnels et d'entreprise sont indispensables pour empêcher le trafic réseau indésirable. Les scanners de virus et les nettoyeurs de logiciels espions aident à supprimer les logiciels indésirables ou potentiellement dangereux d'un système informatique.

Reconnaître les attaques de phishing, ne jamais ouvrir les pièces jointes non sollicitées des e-mails et supprimer les spams sont également d'excellents moyens de réduire le risque de piratage informatique.

Réponse

Lorsqu'un piratage informatique est détecté, le propriétaire du système doit prendre des mesures immédiates. Déconnecter l'ordinateur d'un réseau empêche l'attaquant de continuer à accéder à la machine. Les administrateurs doivent ensuite exécuter des analyses antivirus et un logiciel de détection de logiciels espions pour nettoyer en profondeur le système informatique.

L'analyse des risques et la rééducation des employés sont des mesures de réponse cruciales en cas de piratage informatique de l'entreprise, car l'entreprise peut être tenue pour responsable de la négligence des employés mal formés.

Impact juridique

Les pirates informatiques prennent fréquemment le contrôle d'une autre machine et l'utilisent ensuite pour distribuer des logiciels malveillants ou même héberger des données illégales, telles que la pornographie enfantine. Les forces de l'ordre ont du mal à retracer les attaques provenant d'une machine détournée, car les pirates informatiques cachent souvent leurs traces sur un ordinateur compromis.

Les propriétaires d'un système piraté peuvent être tenus légalement responsables d'activités illégales, même s'ils n'en ont pas connaissance. Il est très important de réagir rapidement à un détournement d'ordinateur pour éviter des poursuites pour crime sous 18 U.S.C. L'article 1030, qui régit les crimes informatiques.